首页 » 二次开发 » 阅读文章

Ecshop网站是怎样被木马攻入

这些的中小型B2C站点通常没有专业的建站团队,站点都是站长通过现成的商城程序搭建起来的,其中Ecshop网络商城系统用得最多,因此一旦这套系统出现安全问题,将会波及网络上所有采用这套系统建立的B2C站点。

但不幸的事情还是发生了,Ecshop出现了严重的安全漏洞,黑客可以运用 该漏洞入侵站点,窜改商品价格,更令人担忧的是该漏洞可以被用来挂马,所有访问商城的用户都会中毒,他们的各种账号和密码可能被盗。此外,黑客可以修改站点的支付接口,用户购买商品时货款会直接打到黑客的账户中。

本文主角:Ecshop商城 V2.5.0

问题所在:含有SQL漏洞

主要危害:用于挂马、入侵服务器等

Ecshop存在SQL注入漏洞

运用 Ecshop漏洞须要用到SQL注入。由于程序员的疏忽,没有对User.php文件中的SQL变量实行过滤,从而导致SQL注入的发生。黑客可以构造特殊的代码,直接读取存放在站点数据库中的管理员账号和密码。

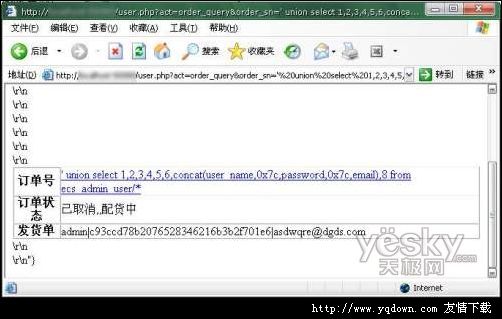

漏洞的运用 非常基本,只需在站点地址后输入“user.php?act=order_query&order_sn=’ union select 1,2,3,4,5,6,concat(user_name,0x7c,password,0x7c,email),8 from ecs_admin_user/*”这样一句代码就可以读出站点数据库中的管理员账号和密码。

挂马流程揭秘

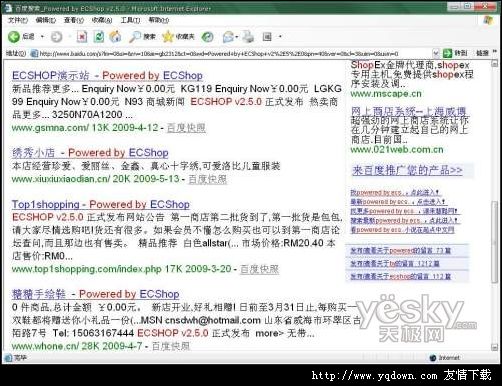

第一步:寻找入侵目标

在百度或谷歌中以“Powered by Ecshop v2.5.0”为关键字实行搜索(图1),可以找到很多符合条件的站点,随便挑选一个站点作为测试目标。须要留心的是,站点越小安全防护也越弱,成功率相比较较高。

第二步:获得管理员账号和密码

打开测试站点,在其网址后输入:user.php?act=order_query&order_sn=’ union select 1,2,3,4,5,6,concat(user_name,0x7c,password,0x7c,email),8 from ecs_admin_user/*。

例如该站点网址为http://www.***.com/,则完整的漏洞运用 地址为:http://www.***.com/ user.php?act=order_query&order_sn=’ union select 1,2,3,4,5,6,concat(user_name,0x7c,password,0x7c,email),8 from ecs_admin_user/*。

输入完毕后回车,如果看到类似图2的界面,则说明漏洞被运用 成功了。在返回的信息中,可以发觉很主要的内容,包括站点管理员的账号、密码及E-mail地址。从图2可以找到,管理员账号为admin,密码为c93ccd78b2076528346216b3b2f701e6。密码是经过MD5加密的,所以看到的是一串32位长的字符,须要对这串字符实行破解才能看到真实的密码。

第三步:破解MD5密码

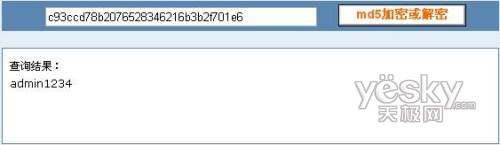

虽然密码经过MD5加密,但是通过破解是可以得到密码原文的。将c93ccd78b2076528346216b3b2f701e6这段MD5值复制下来,打开MD5在线破解站点 http://www.cmd5.com/。

把这串MD5值复制到站点页面正中间的文本框中,点击“MD5加密或解密”按钮,密码原文就被破解出来了——admin1234(图3)。当然,破解MD5值靠的是运气,如果管理员将密码配置得很复杂,例如“数字+字母+特殊符号”的组合,那么就很难破解出密码原文。

如果MD5在线破解站点无法破解出密码原文,那么也可以采用MD5暴力破解软件来实行破解,当然耗费的时间会很长,在这里就不多作介绍了。

第四步:上传木马

既然管理员账号和密码都已拿到手,接下来我们就可以登录站点的后台了。在站点网址后输入admin并回车,将会出现站点后台登录页面,输入管理员账号admin、密码admin1234即可登录。

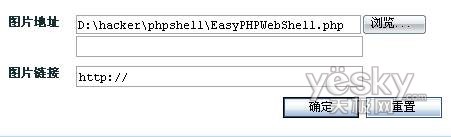

来到后台,我们可以看到Ecshop的站点后台功能是非常多的,当然这也给了我们上传木马的机会。点击“系统配置 ”中的“Flash播放器管理”链接(图4)。打开后再点击“添加自定义”按钮。

这时我们会来到一个上传图片的页面,在这里不仅仅可以上传图片,还能轻轻松松地上传木马!这里我们选择一款功能强大的PHP木马,点击“确定”按钮即可将木马上传(图5)。

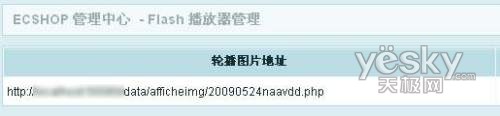

上传成功后,进入“轮播图片地址”,在这里我们可以看到上传的木马的的路径(图6)。

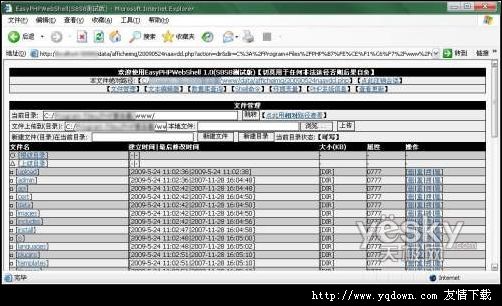

将地址复制到浏览器地址栏中并打开,可以在里面任意浏览、修改甚至删除站点中的文件(图7),最后就是在站点首页中插入挂马代码,当用户浏览商城首页的时候,就会激活病毒,病毒会偷偷地入侵用户的计算机。

防备方案

要修补该漏洞,须要对User.php文件中的SQL变量实行严格的过滤,不允许恶意调用变量查询数据库。普通读者在上网时,最好运用能拦截网页木马的安全辅助工具,防止网页木马的骚扰。

评论 共0条 (RSS 2.0) 发表评论